أداة اختراق كلمات المرور وتحليل الأمان السيبراني

مقدمة

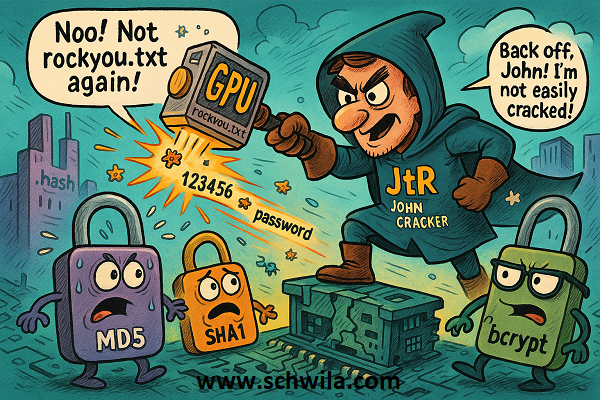

في عالم الأمن السيبراني، تُعد كلمات المرور من أكثر نقاط الضعف استهدافًا. لذلك ظهرت أدوات متخصصة لاختبار قوتها، من أبرزها John the Ripper (JtR)، وهي أداة مفتوحة المصدر تُستخدم لاختبار كلمات المرور وكشف التجزئات الضعيفة، وتُعد من أشهر أدوات اختبار الاختراق وأكثرها مرونة.

🧠 ما هي John the Ripper؟

John the Ripper هي أداة قوية لكسر كلمات المرور، تعمل على أنظمة متعددة مثل Linux، Windows، macOS، Unix، وتدعم مئات أنواع التجزئة مثل MD5، SHA1، bcrypt، NTLM، وغيرها.

🔸 الموقع الرسمي: openwall.com/john 🔸 مستودع GitHub: github.com/openwall/john

⚙️ مميزات John the Ripper

- دعم أكثر من 180 نوعًا من التجزئة.

- تعمل على أنظمة متعددة.

- دعم الهجمات بالقاموس، القناع، والهجمات التزايدية.

- إمكانية استخدام GPU في النسخة Jumbo.

- أدوات مرافقة مثل

zip2johnوunshadowلتحويل الملفات إلى تجزئات قابلة للكسر.

🧪 أنماط الهجوم المدعومة

| نوع الهجوم | الرمز | الوصف |

|---|---|---|

| Single Crack | –single | يعتمد على معلومات المستخدم لتوليد كلمات مرور محتملة |

| Wordlist | –wordlist | يستخدم قائمة كلمات مرور جاهزة مثل rockyou.txt |

| Incremental | –incremental | تجربة جميع التركيبات الممكنة (Brute Force) |

| External | –external | يسمح بإنشاء نمط مخصص باستخدام لغة داخلية |

📚 مصادر تعليمية موثوقة

- FreeCodeCamp: شرح تطبيقي شامل

- Openwall Wiki: دروس خطوة بخطوة

- StationX: دليل سريع لاستخدام John

- TechyRick: دورة كاملة من مبتدئ إلى محترف

🧑💻 نماذج تعليمية حية

📌 مثال 1: هجوم بالقاموس على تجزئة MD5

bash

john --wordlist=rockyou.txt --format=raw-md5 hash.txt

📌 مثال 2: استخراج تجزئة من ملف ZIP

bash

zip2john file.zip > zip.hash

john zip.hash

📌 مثال 3: استعادة جلسة سابقة

bash

john --restore

🔒 كيف تحمي نفسك من هذه الهجمات؟

- استخدم كلمات مرور طويلة ومعقدة.

- فعّل المصادقة الثنائية (2FA).

- لا تعيد استخدام نفس كلمة المرور في أكثر من موقع.

- استخدم خوارزميات حديثة مثل bcrypt وArgon2.

🧠 نصائح لتحسين الأداء

- استخدم GPU قوي مثل NVIDIA RTX.

- فعّل خيار

--forkلتشغيل عدة عمليات. - استخدم

--sessionلحفظ التقدم واستعادته لاحقًا. - اختبر الأوامر على عينات صغيرة قبل التنفيذ الكامل.

🧩 استخدامات John the Ripper في الواقع

- اختبار قوة كلمات مرور قواعد البيانات.

- تحليل تسريبات البيانات.

- تقييم سياسات كلمات المرور في الشركات.

- استعادة كلمات مرور مفقودة بطريقة قانونية.

خاتمة

تُعد John the Ripper أداة لا غنى عنها في مجال اختبار الاختراق، فهي تجمع بين القوة والمرونة والدعم الواسع لأنواع التجزئة. سواء كنت مختبر اختراق أو باحثًا أمنيًا، فإن إتقان استخدام هذه الأداة يمنحك قدرة تحليلية عالية لفهم نقاط ضعف كلمات المرور وتعزيز الحماية الرقمية.